4.27

心情有时候会变得很差,内心变得十分痛苦,被阵阵的孤独感包围。

我其实不是很明白自己为什么那么难受。有一份热爱的工作、有一个明确的中长期目标(时长3-5年)、有可以放松的兴趣爱好。从旁人的角度来看,自己好像过得还不错。

很早就认为感同身受这个词是多么虚伪,这个世界上哪有那么多一样经历的人呢。不过我们也确实会因为有过类似的经历而产生相似的感情,只是我不能确定两者的相似度。

有时候很羡慕那些歌手,他们可以在舞台上唱出自己有多么难多么孤独又多么不被理解。然后他的观众粉丝会大喊一直在他身后支持他陪着他。不过,大概我也只是看到了这些表面,底下的很多感受是我完全想象不到的,毕竟人对孤独的理解也是基于自身的经历。

6.29

近一个月出差到北京去参加HW了,blog许久没有更新,今天就随便写点什么吧。

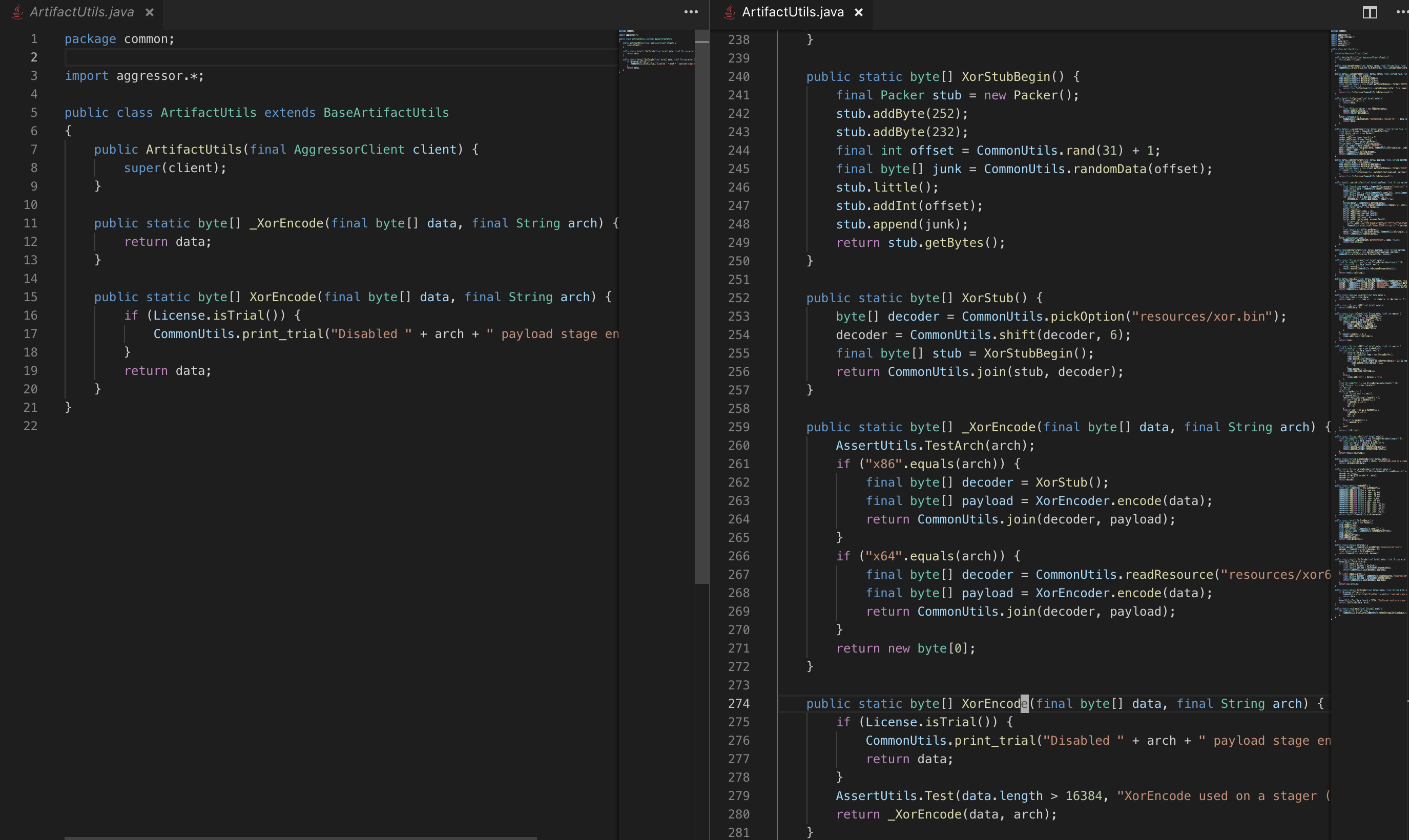

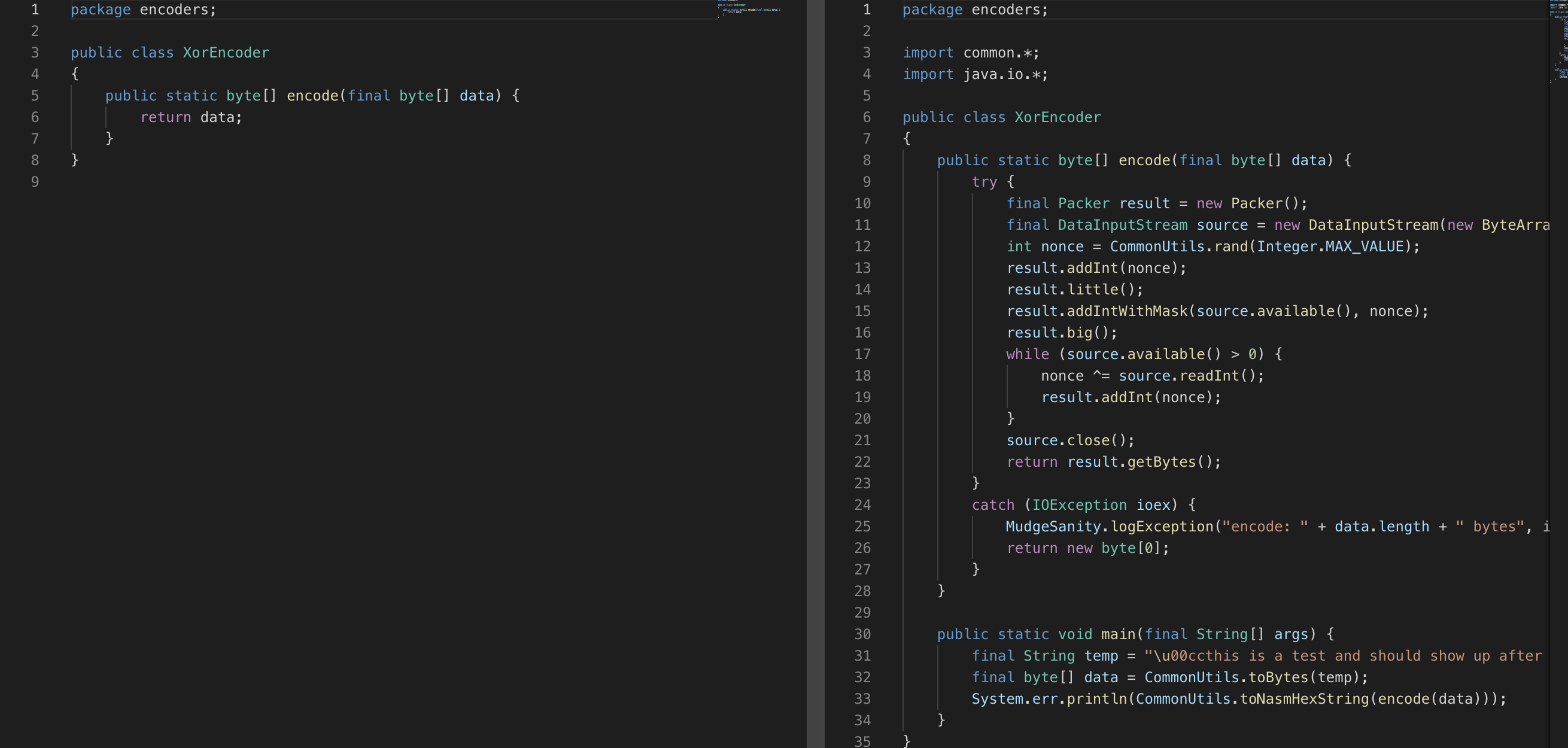

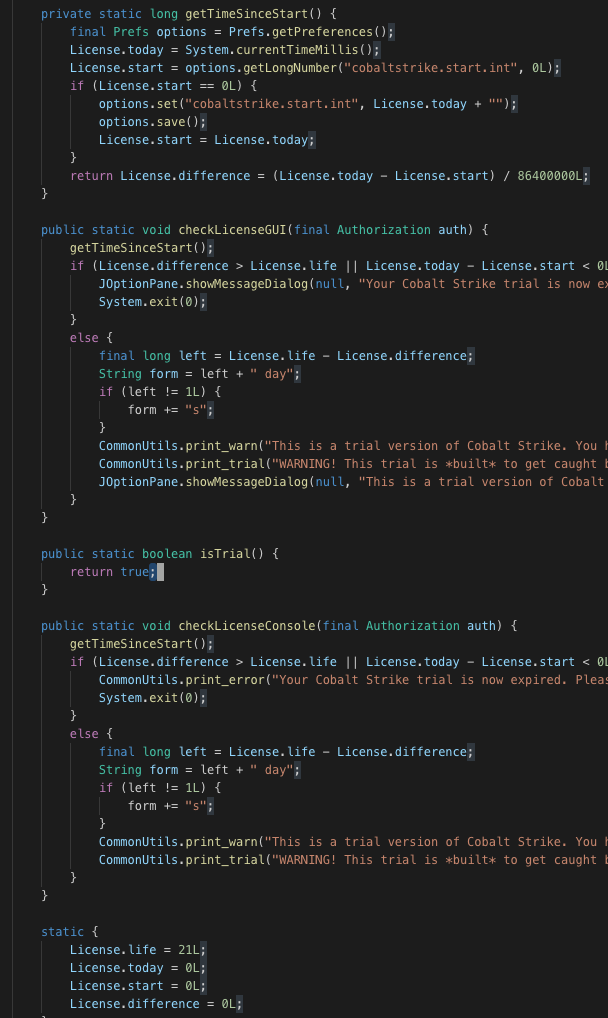

5月20号就出发去北京支撑各种渗透的项目,第一次感觉工作强度大,没有周末有时甚至没有睡眠。但是这也是自身的一种成长呢。略微遗憾的是HW开始我是作为防守方的身份而不是攻击方,不能在好好地实践所储备的内网渗透知识和以正面的理由去接触各种实战环境。不过即便不是自己所希望的,也要从中学习到什么呢。

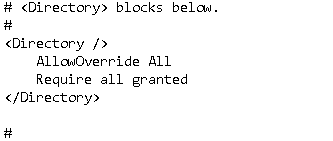

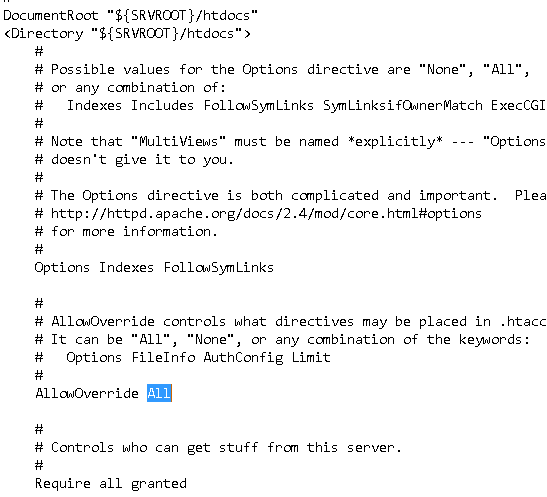

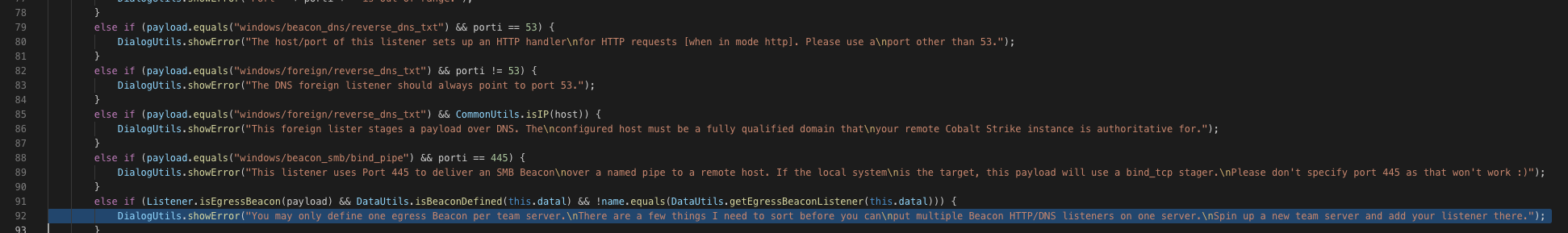

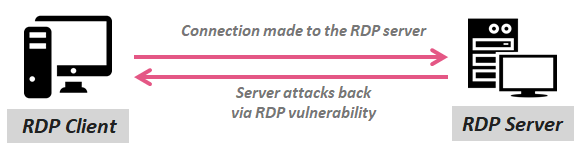

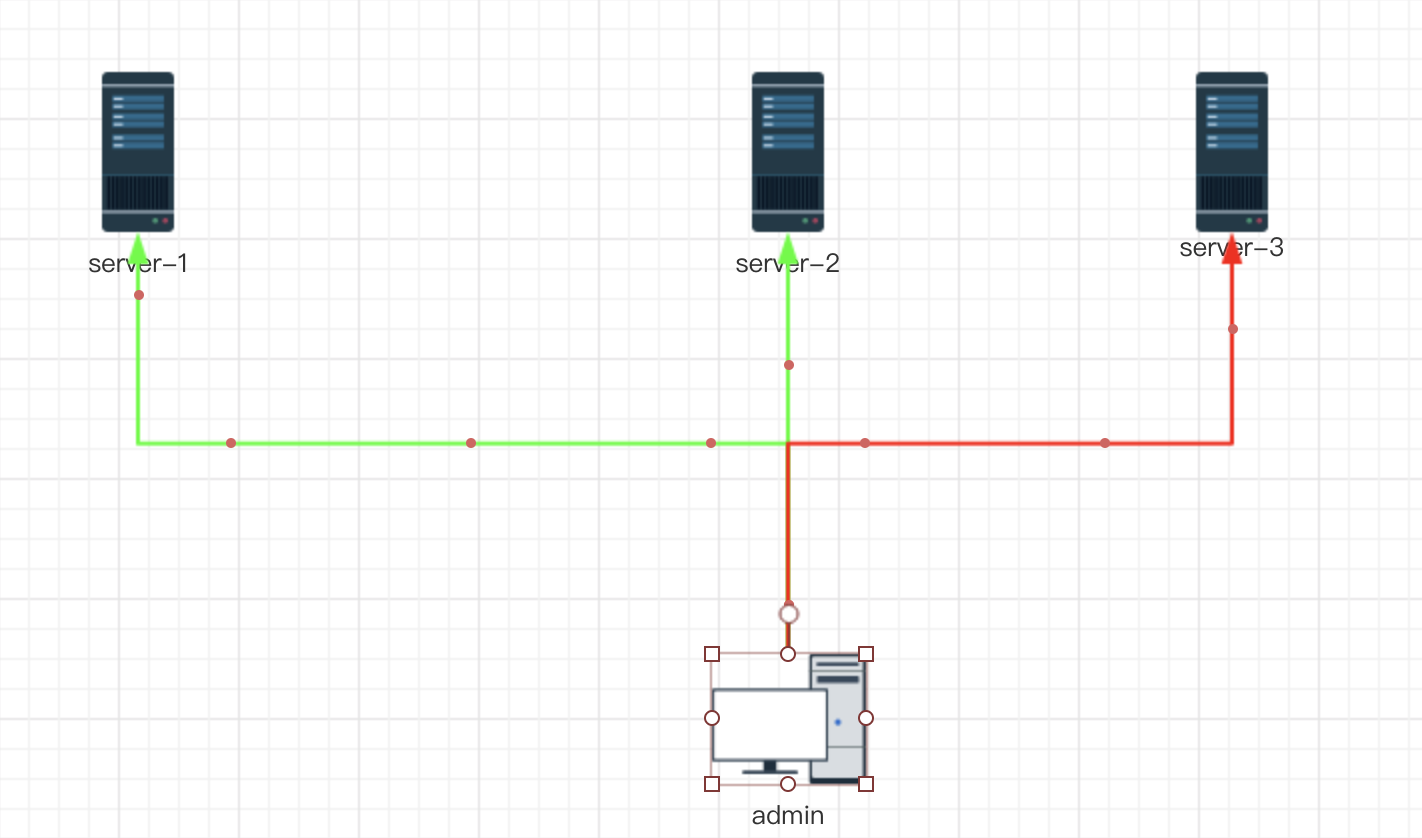

防守方不可能面面俱到,比如这次我驻场的单位,他的另一个独立的办公区就没有内网监测系统,只在出口处部署了IPS。如果可以通过钓鱼邮件的方式拿下一台办公机器,那就能横向整个办公区。

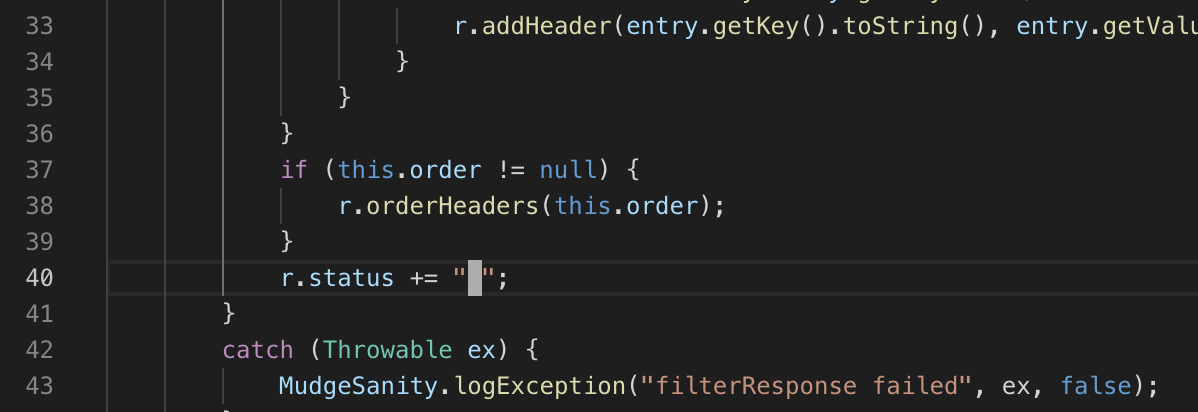

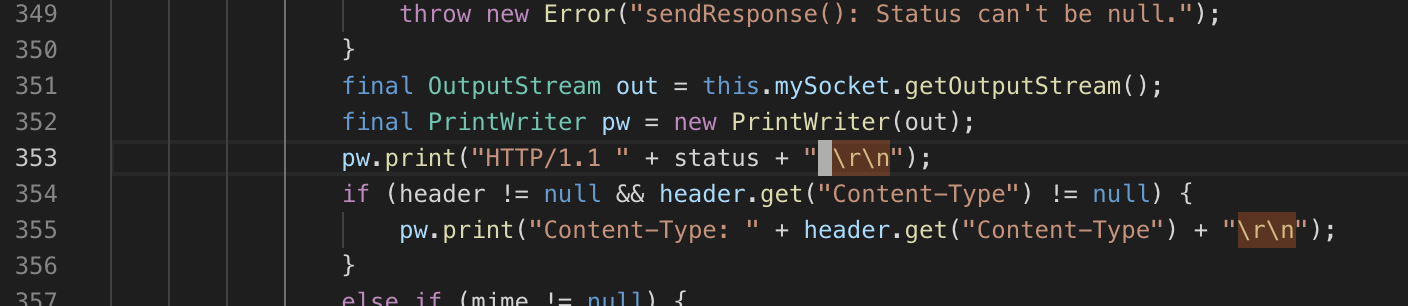

攻击方要得分就必须要获得账号权限、执行系统命令或者上传webshell,所以在大量日志不断涌现的情况下,主要关注弱口令、暴力破解、命令执行和webshell上传的流量日志。

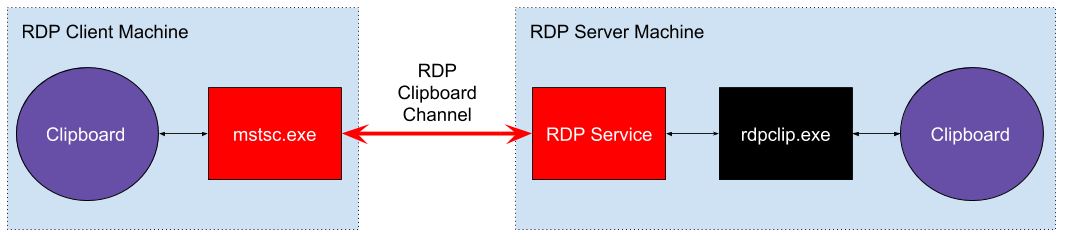

事后的处理思路,先阻断隔离,然后看设备是否能监测到本次攻击,如果不行的话就需要考虑如何监测(当然这个在部署阶段考虑到了最好)。比如本次邮件钓鱼,有几个邮箱账号未提示异地登录,服务器日志也正常,但是就是被拿来发钓鱼邮件了。除了cookie被盗能解释之外(经过调取邮件,确实在邮箱正文存在存储型xss,但是修复后仍然出现一次账号被盗用发钓鱼邮件的灵异情况),我真想不到还有啥情况了…

再然后就是协调团队了,首先是信息共享问题,信息流转在考虑安全的情况下还需要尽可能的高效率,这次拿U盘传递我觉得是比较慢的,完全可搭建小型局域网放FTP。然后就是应急阶段,在确定某主机失陷后,应该优先只做隔离操作,不要重启/关机,尽可能保持现场,方便事后分析取证。还有信息汇总阶段,不应该只从单个纬度来思考,攻击ip量、地区、攻击类型、哪些业务遭受攻击量大,扫描器是否有明显特征可添加规则阻断这些都可以思考。还有就是业务运营问题,业务有升级改动时,应当和安全人员沟通,安全策略要修改的时候,也要保证业务可用性。

单从技术角度思考是比较狭隘的,作为防守方需要考虑的问题应该是更加全面的,后面我需要买一本企业安全建设,好好学习防守方的建设思路,也需要了解这些防护设备的部署方式。

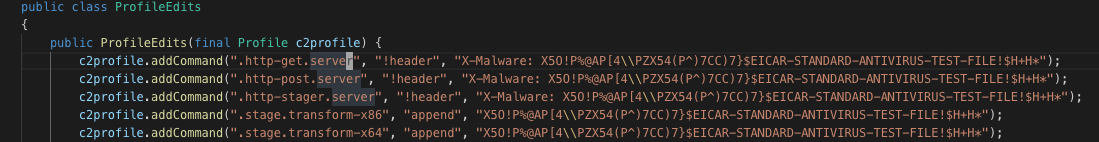

再讲攻击者的逃逸思路,防守方要看的日志量实在巨大,因此攻击方要尽量伪装,比如webshell上传,就需要定制一个看起来像正常页面的脚本,可以利post参数进行混淆来欺骗防守方(返回内容最好做一层编码)。还要利用分布式扫描器来打掩护!

6.30

虽然近一个月工作十分忙,但我除了这事外还遇到另外的事儿。

我觉得感情真是人类最复杂的东西了。最近老是失眠,也不知道是床太软睡不习惯还是因为工作太累神经衰弱。偶尔会满脑子不停地在想某个人(单方面的关系唉),抑制不住的想。但是感觉对方对我又挺冷的唉…,为什么我要作死去虐自己。

然后偶尔会有一些负面的悲观情绪,经过仔细的思考,觉得life is a struggle真的是太对了。但是即便那么痛苦,也得快乐一点不是吗?于是又思考,觉得人要快乐的话,要学会接受,理解感情。

接受自己是平凡的(em即便是亮神,也是一个平凡人呢)。世界实在太大了,广泛来讲,没有几个人是特别的,你的脸可能撞,你的人格和思维也是被塑造的,广义的世界,也许只有寥寥无几的人是独一无二的呢。

不过对于大多数人来说,世界是很小的(不知道是喜是悲),也许你的生活圈就是你的全部世界。所以在小世界里,你是独一无二的。所以接受平凡,不等于甘愿平庸。

理解感情,讲这话的时候我觉得我还不完整理解感情为何物(小时候缺父爱母爱)。但是我的EX让我很感动,我觉得她一定会幸福快乐,因为她真的能理解感情,并为之执着。

至于理解是什么呢,我认为是能发自内心地感受到这就是爱情、友情、亲情等感情吧。

又乱写了一堆东西,也不管有没有人看见。